Im Bereich Cybersecurity, in der Informationssicherheit / IT Sicherheit, oder auch im IT Grundschutz ist oftmals Excel das Tool der Wahl – allgemein benutzbar und Richtlinien wie die ISO 27001 Anhang A lassen sich schnell darstellen. Doch ist in Zeiten von komplexen und sich schnell verändernden Zusammenhängen, neuen globalen Risiken und dynamischen Unternehmensprozessen Excel weiterhin das richtige Steuerungsinstrument in der Informationssicherheit?

In vielen Unternehmen werden derzeit selbsterstellte Informationssicherheitslösungen basierend auf Excel oder anderen Tabellenverwaltungstools verwendet. Wir sehen ISMS als zentrale Aufgabe innerhalb von GRC Systemen und setzen hierbei auf hochautomatisierte Lösungen auf der TopEase®-Plattform. Wir sind fester Überzeugung dass integrierte Lösungen nicht nur in Großkonzernen eingesetzt werden sollen, sondern zwingend in jedem Unternehmen eingeführt werden müssen welches sich mit Cyberrisiken, Cyberangriffen, digitalen Bedrohungsszenarien oder generell mit der Umsetzung des IT Grundschutzes oder der ISO 27000 beschäftigt. Hierfür werden Lösungen benötigt, welche unabhängig von der Unternehmensgröße eingeführt werden können, und mit den Unternehmen und ihren Anforderungen skalieren – vom Startup bis zum Großkonzern.

Wir benchmarken eine generische Excel-Lösung zur Umsetzung der ISO2700 mit unserem Informationssicherheitsmanagement-Solution in TopEase® anhand folgender 5 Kategorien:

Die Vorgabe der Informationssicherheit sollen auf alle Kernprozesse sowie deren unterstützende Assets angewendet werden. Hier entstehen oftmals m:n Beziehung zwischen Prozessen und deren Assets. Darüber hinaus verändert sich die Prozessmodelle gerade im Hinblick auf die Dynamik in der Produktlandschaft immer schneller, was erheblichen Einfluss auf die Schutzziele der einzelnen Prozesse und deren Assets haben kann.

Nach der initalen Einführung, der digitalisierung der ISO 27001 sowie des Anhangs A, oder weiterer branchenspezifischer Standards und Vorgaben, soll weiter mit dem Informationssicherheitssystem gearbeitet werden. Der Chief Information Security Officer (CISO) erstellt und analysiert Bedrohungsszenarien, führt Risikobewertungen durch, definiert Maßnahmen und Schutzkonzepte, beantragt auf Kosten- /Nutzenbasis Budgets für die Umsetzung der Cybersicherheit, und berichtet regelmäßig an die Geschäftsführung.

Das Kriterium der regulatorischen Compliance in der Informationssicherheit beschreibt wie einfach oder komplex die Herstellung der Compliance mit der jeweiligen Lösung für den CISO ist, sowie die assoziierten Risiken welche entstehen können.

Der Einführungsaufwand wird als initialer Aufwand zur erstmaligen Einrichtung des Informationssicherheitssystems bewertet. Der Aufwand wird in technischem, finanziellem und personellen Aufwand erfasst.

Informationssicherheit wird in vernetzen Governance, Risk und Compliance (GRC) Systemen zukünftig eine stärkerer Rolle und einen höheren Vernetzungsgrad erhalten. Risiken aus der Informationssicherheit müssen im Report der Gesamtrisiken des Unternehmens aufgeführt werden, eine enge Vernetzung mit Prozessmanagementsystemen sowie internen Kontrollsystemen (IKS) und Auditlösungen vereinfacht die Governance und Prüfungen.

In Excel-basierten Lösungen werden häufig für jede einzelne Betrachtung einzelne Tabellenarbeitsblätter angelegt, wie z.B. die Prüfung eines einzelnen Prozesses sowie der zu Grunde liegenden Schutzbedarfe und Assets. In jedem Tabellenblatt werden eigene Maßnahmen definiert, oder in einem übergreifenden Tabellenblatt die Maßnahmen in Summe aufgeführt und z.B. über einzelne manuelle Zuweisungen auf die einzelnen Unter-Tabellenblätter verzweigt.

Die Komplexität von A Prozessen welche B Assets besitzen welche C Maßnahmen besitzen ist nicht redundanzfrei darzustellen und zu pflegen.

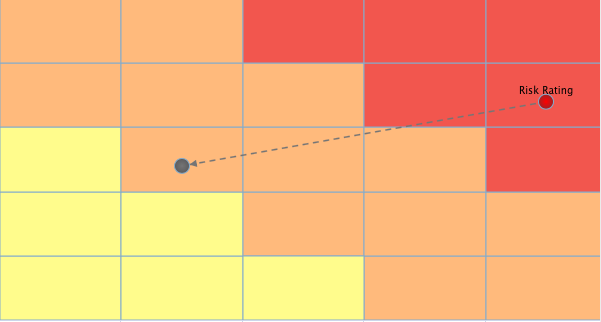

Die Verknüpfung von Risiken oder die Darstellung der ISMS Risiken in grafischer Form (z.B. in Form einer standardisierten Risikomatrix) ist nur mit erheblichem Aufwand umsetzbar.

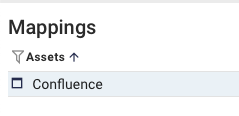

Die Einwertung der Schutzziele (Vertraulichkeit, Integrität, Verfügbarkeit) erfolgt direkt auf dem Prozess. Durch die Verknüpfung (Mapping) des Prozesses mit den relevanten Assets wird die Verbindung auf Datenbankebene hergestellt – so lassen sich auf Assetebene auch alle Verbindungen mit Prozessen einsehen. Die Verknüpfung zwischen Prozessen und Assets bringt neben dem reinen ISMS auch im Hinblick auf Business-Continuity Management wesentliche Vorteile.

Maßnahmen werden nur einmal erfasst, eine Maßnahme kann mehreren Assets oder Risiken zugewiesen werden – eine manuelle Pflege der gleichen Maßnahme auf div. Assets wie in Excel entfällt. Auch die Komplexität in der Maßnahmenumsetzung und in der Maßnahmenverfolgung wird durch Workflowunterstützung wesentlich minimiert.

Alle Eingaben werden händisch getätigt. Reports können über Eingabe von Formeln oder die Makro-Funktionalität mit erhöhtem initialen Aufwand erstellt werden, oftmals ist bei geänderten Inhalten eine weitere Anpassung mit weiterem Aufwand möglich.

TopEase® bietet vielfältige Automatisieurungsfunktionalitäten um den Aufwand des CISO sowie seiner Mitarbeiter wesentlich zu reduzieren: So können z.B. auf Basis der Asset-Eigenschaften dem Asset alle notwendigen Controls der ISO27001 Anhang zugeschlüsselt werden. Automatisiert können Fragebögen zur regulatorischen Compliance mit den Vorgaben erstellt werden, und über einen Workflow an die jeweiligen Bearbeiter automatisiert übergeben werden. Darüber hinaus bietet ein Echtzeit-Dashboard automatisierte Reports. Das Risikomanagement unterstützt den CISO durch eine Trenderkennung so dass jeweils nur die relevanten Risiken im Fokus sind.

Zusätzlich zu der eigentlichen ISMS Lösung in Excel sind oftmals weitere Tools notwendig um die notwendige Compliance herzustellen: Häufig werden Document Management Lösungen zur Versionierung und Einhaltung der Dokumentenlenkung verwendet. Änderungshistorien auf Feldebene pro User sind oftmals nicht möglich, Workflows und Freigabeprozesse müssen durch zusätzliche Softwarelösungen sichergestellt werden.

TopEase® bietet eine automatisierte Informationslenkung: Alle Informationen wie z.B. Control-Assessments oder Risiken werden über vier-Augen Workflows gesteuert. Die Benutzer und Benutzerrollen werden zentral gesteuert um die Vorgaben des IKS effektiv umzusetzen. Automatisierte Versionsvergleiche zwischen z.B. zwei Risikobewertungen vereinfachen die Nachvollziehbarkeit von Änderungen.

Excel-basierte Lösungen müssen oftmals mühsam an die Erfordernisse des Unternehmens angepasst werden. Da bei der Einführung nicht immer alle relevanten Fallstricke bekannt sind, wird das vermeintlich „einfache“ Projekt zu einem langfristigen Projekt mit hohen externen Aufwänden, welche den initialen Kostenrahmen überziehen. Die Einführungskomplexität steigt durch die Anzahl der Cyberrisiken und neuen Bedrohungsszenarien wie der flächendeckenden Home Office Regelung innerhalb der letzten Jahre exponentiell an.

TopEase® wird als lauffähige Umgebung ausgeliefert – cloud-basiert oder on-premise. ThiemeBieg & Associates unterstützen gemeinsam mit dem Hersteller Business-DNA in der unternehmensindividuellen Konfiguration sowie mit Maßnahmenempfehlungen und im Aufbau einer umfangreichen ISO27001 Dokumentation.

Auf Wunsch erhalten Sie digitalisierte Gesetze und Vorgaben und senken so ihren eigenen Aufwand.

Durch unsere Erfahrung insbesondere im KRITIS Sektor in der Einführung und im Management von Informationssicherheitssystemen profitieren Sie von unseren Best-Practice Ansätzen im Bereich ISMS und vermeiden so teure Fallstricke.

Aufgrund von fehlenden Schnittstellen besteht auf Tabellenkalkulation-basierten Lösungen nur eine eingeschränkte Interoperabilität mit anderen Systemen.

TopEase® bietet als integrierte GRC (Governance, Risk, Compliance) Plattform eine vollständige Vernetzung zu anderen TopEase®-Solutions wie dem Risikomanagement, Prozessmanagement oder IKS. Darüber hinaus können über State-of-the-Art Schnittstellen wie z.B. REST weitere Systeme angeschlossen werden, oder Daten von Drittsystemen (z.B. externe Prozessmangementlösungen) integriert werden um diese im Rahmen des Informationssicherheitsmanagements zu nutzen. Es besteht auch die Möglichkeit eines Datenexportes, welcher oftmals zur Zuspielung der finanziellen Risikopositionen in ERP Systeme wie Microsoft Dynamics oder SAP genutzt wird.

Risiken im Bereich der Informationssicherheit erkennen und durch Maßnahmen mitigieren – diese vermeintlich einfache Aufgabe fordert durch die zunehmend komplexen Bedrohungen integrierte Systeme. Cybersecurity / Informationssicherheit muss technologisch mindestens auf dem gleichen Level betrieben werden auf welchem Cyberkriminalität stattfindet.

Aufgrund der gestiegenen Anforderungen im Bereich ISMS und somit dem zeitlichen Umfang der Tätigkeit des CISO sowie seiner Mitarbeiter/innen, müssen ISMS Lösungen einen größtmöglichen Automatisierungsanteil enthalten: Von repetitive Tätigkeiten wie dem erstellen von Reports bis zu komplexen Aufgaben der Berechnung von Trends von Risiken können Systeme wie TopEase® deutlich die Arbeitslast in der Informationssicherheit reduzieren. Durch die Automatisierung, sowie den jahrelangen Einsatz im Bereich der kritischen Infrastruktur werden durch Standardsysteme wie TopEase® einfache Fallstricke bei der Einführung der ISMS Lösung vermieden, der technische und finanzielle Einführungsaufwand gesenkt, und regulatorische Compliance sichergestellt.

Die Nutzung von Schnittstellen sowie die Cloudintegration ermöglichen den schnellen Austausch von Informationen im Unternehmen, sowie mit Softwarelösungen im Schnittstellenbereich des ISMS wie z.B. dem Business Continuity Management und der Business Impact Analyse.

Die Vernetzung zwischen Prozessen, Risiken und Assets stellt für Unternehmen somit einen wesentlichen Steuerungsvorteil dar.