Im März 2022 wurde auf dem HIMSS Cybersecurity Forum in Orlando u.a. die aktuelle Bedrohungslage für Healthcare-Provider wie Krankenhäuser diskutiert. Der folgende Artikel gibt einen kurzen Überblick über die Themen Highlights und die auf der Konferenz besprochenen Lösungsansätze. Der Artikel ist insbesondere für Unternehmen mit erhöhtem Schutzbedarf, wie Krankenhäuser oder Medizinprodukthersteller, relevant.

Während der letzten Jahre waren bereits vereinzelte Cyberattacken auf die kritische Infrastruktur im Gesundheitsbereich, insbesondere Krankenhäuser, erfolgreich. Die geringe öffentliche Wahrnehmung von Cyberangriffen im Gesundheitswesen liegt wahrscheinlich nicht an der guten Absicherung der Infrastrukturen und Patientendaten, sondern während der letzten Jahre primär an den geringen Angriffszahlen. In den USA seit 2020 von einer jährlichen Steigerung der Cyberangriffe von 60-100% im Bereich der Krankenhäuser sowie Datenverarbeiter im Gesundheitswesen ausgegangen. Aus den Gesprächen im Cybersecurity Forum rechnen Experten in Folge des Krieges in der Ukraine mit einer Vervielfachung der Cyberangriffe insbesondere auf das Gesundheitswesen – es besteht somit eine fundamental geänderte Bedrohungslage. Ziel ist es nicht mehr Patientendaten abzugreifen, sondern die Versorgungsfähigkeit nachhaltig zu beinträchtigen.

Nach Anzahl der Attacken bleibt weiterhin die Nutzung von Ransomware führend. Ziel der Angreifer ist es hier die Infrastruktur zu verschlüsseln, der Infrastrukturbetreiber (z.B. das Krankenhaus) erhält die Kontrolle erst nach Zahlung von Lösegeld zurück. Gefährdungspunkte sind hier üblicherweise die Bestandssysteme welche von außen angegriffen werden, oder Mitarbeiter welche aus Unwissenheit oder versehentlich fremder Software Zutritt verschaffen.

Neben der erhöhten Bedrohungslage gibt es weitere Risiken durch die zunehmende Vernetzung von Krankenhäuser, Medizinprodukten sowie digitalen Apps: Durch die Vielzahl von neuen Schnittstellen, die Vernetzung mit neuen Geräten und der oftmals mit der IT und dem IT-Sicherheitsbeauftragten (CISO) unkoordinierte Einsatz von neuen Softwarelösungen in Krankenhäusern birgt neue Gefährdungen. Provider von nicht-Medizinprodukten, z.B. Lösungen welche zur Dokumentation genutzt werden, sind bisher nicht verpflichtet IT Sicherheit im Rahmen eines Standardframeworks wie ISO27001 umzusetzen, was für die Krankenhäuser eine enorme Herausforderung im Lieferantenmanagement darstellt. Der CISO (Chief Information Security Officer) muss zukünftig stärker in die Einkaufsprozesse und Softwareauswahlprozesse der Fachbereiche involviert werden, auch wenn die Softwarelösungen nicht medizinische Daten betreffen. Wir empfehlen hier die automatisierte regelmäßige und anlassbezogene Prüfung von IT Lieferanten durchzuführen und stellen hierzu auch Muster-Fragenkataloge zur Verfügung. Nur mit einer engmaschigen Überwachung der Zulieferstrukturen kann die Einbindung von digitalen Services in Krankenhäusern gelingen.

Mittels TopEase® lässt sich die IT Sicherheit durch folgende Komponenten positiv beeinflussen:

Nach der Erkenntnis der geänderten Bedrohungslage stellt sich die Frage der Ressourcennutzung – sollen die oftmals begrenzten Kapazitäten in die weitere Absicherung der Systeme und Infrastrukturen fließen, und wenn ja wie? Hier zeigte sich auf der HIMSS Cybersecurity Konferenz eine einheitliche Meinung der Anwesenden CISO’s: Durch die allgemeine Ressourcenknappheit und der Grundannahme dass ein Angriff nicht vermeidbar ist sollte der Fokus auf die schnellstmögliche Wiederherstellung der Systeme in den Normalbetrieb gesetzt werden. D.h. an Stelle es bisherigen „Prevents“ (Abwehrung von Angriffen) ein Wechsel hin zur Akzeptanz dass Angriffe stattfinden, und mit „Respond“ sollen geeignete Maßnahmen in Krankenhäusern und bei Medizinproduktherstellern getroffen werden um:

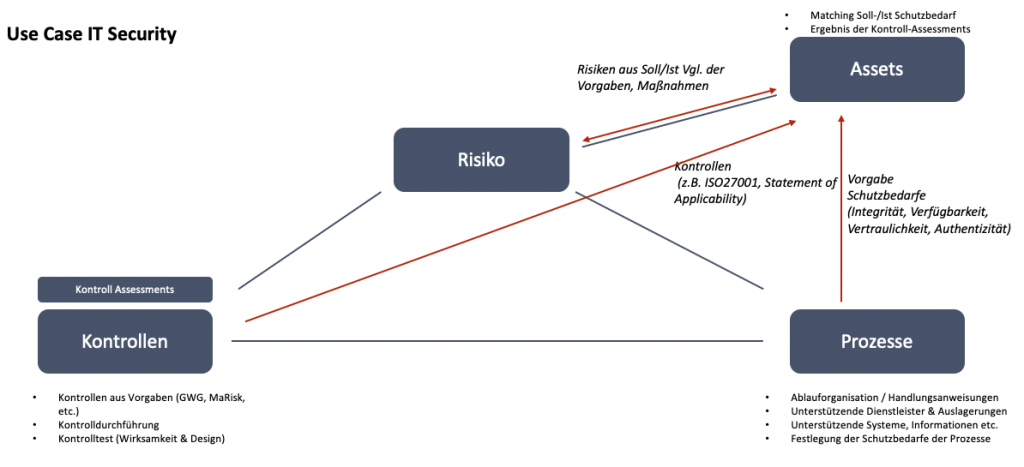

Diese Vorgehensweise bedingt nicht nur eine umfassende Dokumentation der Prozesse des Krankenhauses oder des Healthcare-Providers, sondern auch die umfassende Dokumentation der Systeme inkl. deren Wiederherstellungszeiten und Wiederherstellungsplänen. Die in der Praxis gängigen Excelbasierten BCM / BIA (Business Continuity Management / Business Impact Analyse) Lösungen reichen hier nicht aus, da z.B. keine Ausfallsimulationen möglich sind. Impact-Analysen welche über eine Systemlandschaft von mehreren Hundert Infrastrukturkomponenten und Systemen durchgeführt werden können auch nicht in Excel abgebildet werden – sind jedoch essential notwendig wenn eine Respond an Stelle von Prevent Strategie durchgeführt werden sollte.

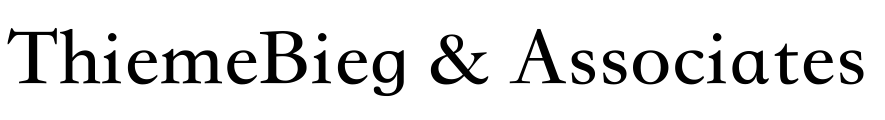

Mittels der TopEase® BCM / BIA Lösung lassen sich z.B. Auswirkungen von Angriffen auf die Infrastruktur bis hin auf Prozesse simulieren:

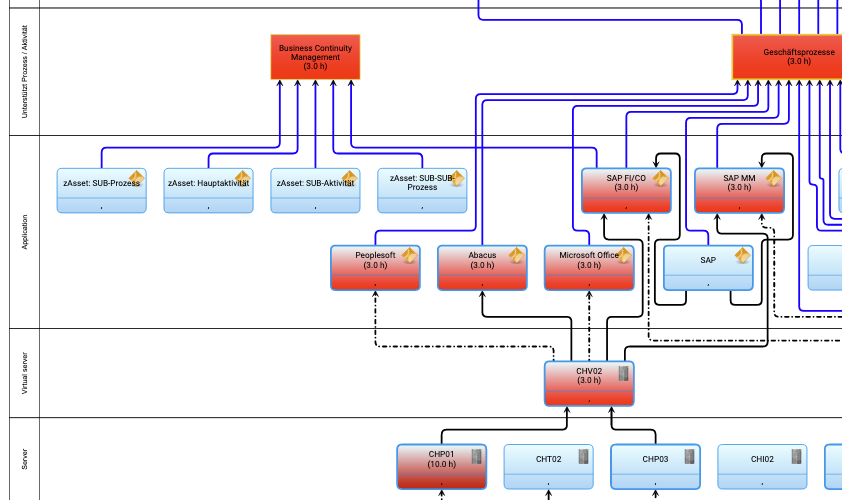

Die Vernetzung im Bereich Cybersicherheit ist nur mit durchgängigen GRC Systemen wie z.B. TopEase® möglich, Beispiel anhand des Use Cases Cybersecurity ohne BCM/BIA: Analyse von prozessunterstützenden Assets, Soll-Ist Vergleiche der Vorgaben aus den Schutzbedarfen auf Asset-Ebene, automatische Identifikation von Risiken aus Schutzbedarfen und Risiken aus Kontroll-Assessments z.B. nach dem ISO 27001 Framework.

Dies bedingt nicht nur eine vollständige Systemlandschaft im Governance, Risk und Compliance Bereich, sondern auch eine ausreichende Datenpflege und die Vernetzung der Systeme. In der Praxis zeigen sich oftmals Schwachpunkte in der Vernetzung zwischen den einzelnen GRC Disziplinen, da diese aufgrund der unterschiedlichen Verantwortlichkeiten (z.B. IKS -> Kontrollmanagement, CISO -> Risikomanagement, IT Infrastruktur -> Asset Management, etc.) nicht ausreichend vernetzt bebaut worden sind. Der einzelne Use-Case des Verantwortlichen wird somit ausreichend erfüllt, übergreifende Use-Cases wie im Bereich der IT-Sicherheit welche eine Vernetzung bedingen wird unzureichend Rechnung getragen. In der Praxis zeigen sich dann häufig Excel-basierte Analysetools welche die Schnittstellen zwischen den Systemen bedienen, um z.B. den Soll-/Istvergleich der Assets zu den Vorgabewerten durchzuführen.

Wir empfehlen hier eine einheitliche Bebauung, nicht nur um wertvolle Zeit und Aufwand zu sparen, sondern auch aus Kostengründen – so kann z.B. ein einheitliches Corporate Risk Management nicht nur für Unternehmensrisiken, sondern auch für IT Security Risiken oder Lieferantenrisiken genutzt werden. Auf der einheitlichen Systemlandschaft lassen sich so aufgrund der Datendurchgängigkeit mehrere Use-Cases abbilden.

Der Fokus auf der HIMSS Cybersecurity Konferenz lag klar auf Verbesserung der „Respond“ an Stelle von „Prevent“ Fähigkeiten, es herrschte jedoch Einigkeit darüber dass jedes Unternehmen Standardprozesse und Vorgehensweisen im Cybersecurity Bereich benötigt. Die Umsetzung sollte nicht individuell geschehen, sondern anhand von Standard-Frameworks im Bereich Cybersecurity wie der ISO 27001 (Information Security Management Systems) oder dem NIST Cybersecurity Framework. In den USA ist die Umsetzung der ISO27001 deutlich weniger beliebt als in Europa, hier wird primär NIST umgesetzt und auf weitere Maßnahmen verzichtet. Wichtigster Punkt der Implementierung ist es keinen Papiertiger zu generieren, sondern einfach anwendbare Richtlinien und Prozesse zu definieren, und die Kontrollen regelmäßig und zielgerichtet auszuführen. Dies bedingt eine gute Kenntnis der eigenen Systemlandschaft, um z.B. besonders exponierte Systeme intensiver und regelmäßiger zu überprüfen als Systeme mit geringem Impact auf die Gesamtlandschaft. Auch bei der Implementierung der Frameworks wurde aufgrund der Komplexität wieder auf die zwingende Vernetzung der GRC Disziplinen verwiesen: Während der Kontrollkatalog der ISO27001 (Annex A) noch übersichtlich ist und die Kontrollen ggf. noch manuell ausgeführt und dokumentiert werden können, ist das Mapping und die Ausführung der Kontrollen im NIST Standard deutlicher Komplexer. Wir empfehlen auch im Bereich der ISO27001 in der Ausführung der Kontrollen und Dokumentation der Kontrollen bis hin zum Statement of Applicability (SoA) auf Standardlösungen wie TopEase® zu setzen, um die manuellen Arbeitsaufwände zu senken und durch intelligente Analytik Abweichungen schneller identifizieren zu können.

Beispielhaftes Negativergebnis einer Kontrollprüfung nach ISO 27001 in TopEase®: Berechnung des Gesamtergebnisses des Assessments anhand der einzelnen Antworten.

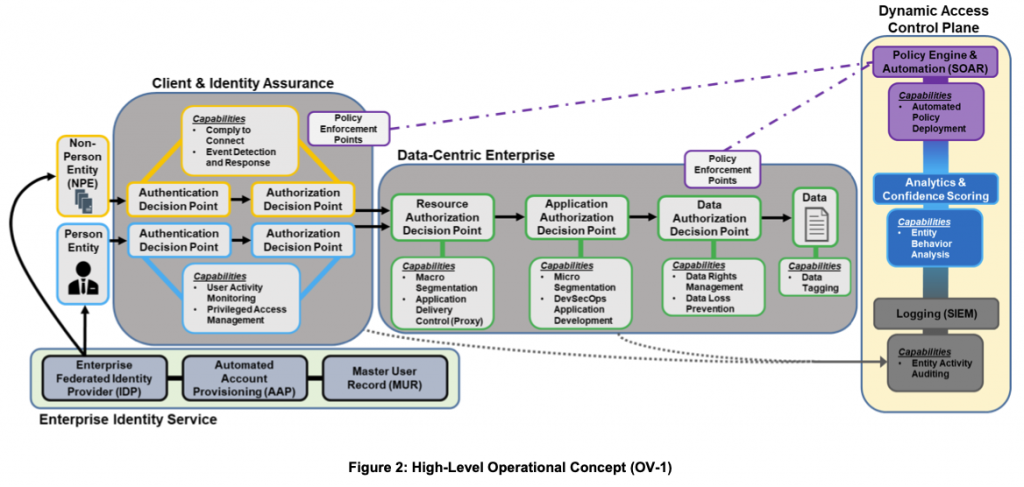

Eine Besonderheit im Healthcare Sektor in den USA im Vergleich zu Europa ist die politische Awareness der neuen Bedrohungssituation im Cybersecurity Bereich, und das eingreifen der Politischen Führung in die Vorgaben. Während Vorgaben in Europa überwiegend durch die oftmals freiwillige Umsetzung von ISO Standards erfolgen, oder durch Vorgaben des BSI welche über einzelne Gesetze oder Verordnungen (z.B. Kritis Verordnung) nach jahrelangen Iterationsprozessen eingeführt werden, greift in den USA die politische Führung direkt ein: Am 26. Januar 2022 wurde die Vorgabe durch das Executive Office des Präsidenten erlassen dass in kritischen Bereichen aufgrund von anhaltenden Bedrohungen bis Ende des Finanzjahres 2024 Zero Trust Architekturen (ZTA) umgesetzt werden müssen. Das Dokument kann hier abgerufen werden: LINK.

Im Vergleich zu Europa wurde nicht nur der regulatorische Prozesse durch die Executive Order beschleunigt, sondern durch das Department of Defense eine klare Vorgabe gemacht wie die Umsetzung erfolgen soll – ohne jahrelange Normungsgremien: LINK zum Vorgabedokument des DoD.

Darstellung des Umsetzungskonzeptes aus dem DoD Dokument:

Die Umsetzung bedingt eine umfassende Kenntnis der Infrastruktur- und Systemarchitekturen, sowie generell der Asset-Landschaft. Dadurch dass die Zero Trust Architektur nicht sofort im ganzen Unternehmen auf allen Systemen und Servern umgesetzt werden kann, bietet sich ein stufenweises Vorgehensmodell nach Kritikalität der eingesetzten Systeme und der unterstützten Prozesse an.

IT Security war sicherlich aufgrund des Ukraine-Krieges und der damit geänderten Bedrohungslage eines der Kern-Themen auf der HIMSS 2022 in Orlando. Trends sind die stärkere Vernetzung im GRC Bereich zwischen den GRC Disziplinen von deren nicht nur der CISO als Verantwortlicher für die IT Security profitiert, sondern auch die anderen GRC Stakeholder wie der BCM Manager, das Risikomanagement etc. Aufgrund der gestiegenen Aufgabenlast in allen GRC Bereichen durch zusätzliche Regulatorik auf der einen Seite, und geänderten Bedrohungsszenarien und Risiken wie z.B. den Lieferantenrisiken auf der anderen Seite können Unternehmen die GRC Bereiche entweder personell stärker bestücken, oder durch intelligente Dokumentation und Analyse Tätigkeiten automatisieren. Wir empfehlen unseren Kunden die Nutzung von vernetzten GRC Systemen mittels Standardsoftware (wie TopEase®) an Stelle von Excelbasierten Tools und eine Neuaufstellung und Kombination der GRC Disziplinen und schneller und aufwandseffizienter reagieren zu können.